이젠 별별 기사까지 다 나오는군요. 할 말을 잃게 만드는 기사입니다.

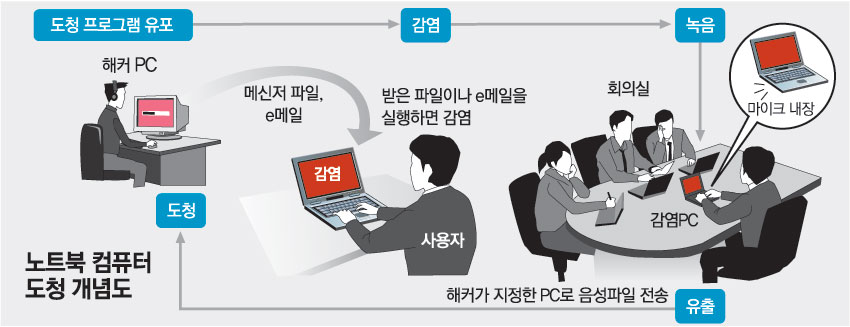

[단독] 내장 마이크 작동 → 실시간 녹음 저장 → 전송후 파일 삭제

며칠 전에 해킹과 관련해 요청한 질문에 대한 답변을 e메일에 첨부 문서를 붙여 보냈다고 했다. 기자는 별 생각 없이 노트북 컴퓨터를 켜고 무선인터넷에 접속해 문서를 열어 읽어본 뒤 그를 상대로 취재를 시작했다.

Victim에게 Attacker가 원하는 프로세스를 실행시키는 방법이 메일을 통한 것이라고 했는데 구체적인 방법은 거론되지 않고 있습니다. Outlook, 혹은 웹메일상의 취약점을 이용한 것이라면 대단한 것이겠지만, 그렇지는 않은 것 같습니다.

어떻게 음성이 녹음돼 유출되나 확인하기 위해 이 씨와 함께 기자의 노트북 컴퓨터의 폴더를 들여다봤다. 감염된 노트북 컴퓨터의 C드라이브 루트 폴더에 ‘20101510493.wav’ 등 10개 파일이 보였다. 2010년 1월 5일 10시 49분 3초에 생성됐다는 뜻이다. 음성파일이 1분 단위로 쌓였다. 용량은 1MB(메가바이트)도 되지 않았다. 감염된 노트북 컴퓨터에서는 해커 PC로 전송된 파일이 하나씩 지워져 흔적을 남기지 않았다.

8000Hz, 16bit, mono, PCM 방식으로 1분을 녹음하면 순수 chunk data 크기가 960K가 나오니까, 앞에 헤더를 붙여서 wave file로 저장을 하였군요. 헐, 압축 좀 하지 그랬어요, 널린게 음성 코덱인데...

“노트북 있으면 누구나 도청 표적” 노트북 컴퓨터를 가진 사람이라면 누구라도 쉽게 도청당할 수 있다는 사실이 처음으로 확인됐다. 동아사이언스팀 기자들이 6일 서울 서대문구 충정로 사옥에서 노트북을 이용한 도청을 직접 시연해 보고 있다.

"처음으로 확인됐다" ㅎㅎ

GUI 없는 음성 녹음 프로그램이 도청 프로그램으로 둔갑할 수도 있는 얘기이네요.

그럼 나도 범죄자? http://www.vdream.co.kr/bbs/view.php?id=tutorial&no=30

이 회장은 “지금 삭제된 파일은 내 노트북 컴퓨터로 이동했다”며 자신의 노트북 컴퓨터를 열어 보였다. 그 노트북 컴퓨터의 ‘wintftp 폴더’ 내에는 방금 기자의 노트북 컴퓨터에서 삭제된 파일이 그대로 옮겨가 있었다.

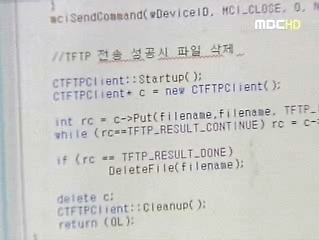

wave 파일을 주기적으로(파일 저장이 완료될 때마다) FTP 서버로 올리고 난 뒤 Victim 컴퓨터에서는 DeleteFile 같은 API를 호출해서 지우는 프로그램이군요.

일반적으로 기업에서 노트북 컴퓨터를 켜놓고 회의를 하면 그 주변 3m 반경에 사람들이 많이 모이게 마련이다. 첨단기술 제조업체, 국가기관의 노트북 컴퓨터가 감염될 경우 회의내용도 외부로 그대로 흘러나갈 수 있다는 이야기다. 마치 영화에서 스파이들이 벌이는 첩보전을 보는 듯했다.

소설 가미 좀 해 주시고...

기자는 도청의 성능을 시험해 보기 위해 감염된 노트북 컴퓨터에서 5m가량 떨어진 자리로 이동했다. 그 자리에서 몇 분간 대화를 나누었고 다시 해커 PC에서 확인을 했다. 감염된 노트북 컴퓨터에서 5m 이상 떨어진 곳에서 기자가 1분 전에 말한 내용이 ‘지지지’ 하는 잡음과 함께 나왔다. 그러나 음량을 높이고 이어폰으로 들으니 대화내용은 충분히 이해할 정도였다.

성능 좋은 마이크를 제조하는 업체들도 이제 긴장을 해야 겠군요. 도청 장비 만든다고 잡아 갈 듯...

이 프로그램을 일반인도 쉽게 쓸 수 있을까 궁금했다. 6일 오전 동아일보 충정로사옥 사무실. 기자의 노트북 컴퓨터에 해킹된 음성파일을 받을 수 있는 프로그램을 설치하고 해킹된 노트북 컴퓨터에서 전송되는 파일을 받을 인터넷주소(IP)도 입력했다. 그리고 해킹프로그램을 다른 동료에게 e메일로 보냈다. 그의 노트북 컴퓨터로 e메일을 열고 파일을 실행한 뒤 옆에다 놓아두고 회사 동료들과 기획아이디어 회의를 시작했다.

FTP 서버 IP를 명시했다는 얘기같군요.

최근 내린 폭설의 과학적인 원인과 지구온난화의 영향 등에 대해 이야기가 이어졌다. 20여 분간의 회의를 마친 뒤 30m 이상 떨어져 있는 기자의 해커 PC로 왔다. 역시 회의 때 주고받은 이야기들이 1분 단위로 들어와 있었다. 누군가가 도청을 시도했다면 회의내용이 거의 실시간으로 누출된 셈이다.

만약 진짜 도청 프로그램을 만든다고 한다면, 대화 내용을 실시간으로 들을 수 있는 VoIP Streaming 기능을 사용하지, 누가 어리버리하게 wave 파일로 떨구어서 FTP로 보내고를 하나요? 초보나 이런 짓을 하죠.

감염된 PC를 시중에서 많이 쓰는 여러 보안프로그램으로 검사해 봤다. 그러나 도청 해킹프로그램은 전혀 잡히지 않았다. 한 보안프로그램업체 관계자는 “이런 사례는 처음 들어봤다”며 “지금부터 막을 방법을 연구해봐야겠다”고 털어놨다. 이런 해킹 사례가 알려지면 거기에 맞게 보안프로그램도 만들 수 있겠지만 아직까지는 막을 방법이 없다는 뜻이다. 또 보안프로그램에 맞춰 해킹프로그램도 계속 진화할 수 있어 여전히 피해가 발생할 개연성이 높은 상황이다.

당연히 잡힐 리가 없죠. 음성 녹음 프로그램이 무슨 바이러스도 악성 프로그램도 아니고... VoIP 기술도, 음성 처리 기술도 이제는 불법 도청 기술이므로 자세한 거론을 하면 잡아갈 수도 있는 세상이 올 수도 있겠군요.

만약에 여러분이 Attacker라고 하고 그리고 Victim의 컴퓨터에 원하는 프로그램을 설치할 수 있다고 가정을 합시다. 어떤 프로그램을 만들까요? 음성 녹음 프로그램을 Victim 컴퓨터에 심으려 할까요? 대답은 No. 차라리 그것보다는 더 민감한 내용을 알아 낼 수 있는 다른 프로그램을 만들 것입니다. 예를 들면 로컬 컴퓨터에 저장된 문서를 알아낸다던지, 웹 사이트 혹은 메신저 자동 로그인을 할 수 있는 Cookie, Registry나 파일을 빼 온다던지, 원격 제어 모듈을 몰래 설치한다던지, DoS Network Attack을 한다던지, 아니면 ARP spoofing을 이용한다면 같은 네트워크 대역의 모든 컴퓨터들에게 Attacker가 의도하는 행위까지 영향을 미치던지 하는... 할 수 있는 분야는 무궁무진하겠죠.

이번 기사는 Attacker가 원하는 프로세스를 Victim에게 어떻게 심을 수 있느냐를 중점적으로 얘기한 얘기가 아니고, 그렇게 프로세스가 심어 졌을 때 어떤 일이 가능할 것인가를 음성 녹음(도청)을 예제로 든 것 뿐입니다. 어떻게 해서 Victim 컴퓨터에 프로세스가 심어 졌느냐, 그리고 그렇게 해당 프로세스를 심어 지지 않기 위해서는 어떻게 해야 하느냐를 논하는 것이 더 중요합니다. 그냥 단순히 "도청"이라는 민감한 주제를 가지고 뻥튀기를 한 기사일뿐, 그 이상도 그 이하도 아닙니다.

VoIP 기술로 먹고 사는 개발자중의 한명으로서, VoIP 및 음성 처리 기술을 "불법"의 범주로 운운하는 것은 아무리 봐도 용납할 수가 없습니다.

MBC에도 났네요, 대단한 언론 플레이.

http://imnews.imbc.com/replay/nwdesk/article/2538259_5780.html

wave관련 API를 사용해서 메모리 처리를 직접 하는 것이 아니고 MCI 관련 API를 썼군요.

실시간 전송을 하지 못하는 이유가 있었군요. 완전 초보 수준.

FTP 관련 모듈(TFTPClient)을 쓴 것과 DeleteFile API 쓴 것까지 완전 예상 적중~

그런데 FTP가 아니고 TFTP네요. 패킷 손실되면 어쩔려구...

아무튼, 이제 진짜 작두라도 타야 하나... ㅋ

회의장 노트북 반입금지 확대 등 기업들 ‘방화벽’ 강화

보안업계 전문가들은 노트북 제조업계의 반응이 미온적이라는 지적도 하고 있다. 노트북 도청이 아직 보고는 안 됐지만 일단 피해 사례가 나오기 시작하면 일이 걷잡을 수 없이 커질 수 있기 때문이다.

이건 뭐, 또 제 2의 오픈웹 사태의 전초전을 보는 것 같네요. 보안 업체가 언론과 정부를 꼬득이고 있다는 뉘앙스를 풍기는 기사. 잘 해도 보안 업체 잘못, 못 해도 보안 업체 잘못.

노트북에 도청방지 버튼 단다

노트북 컴퓨터에는 내장 마이크를 켜고 끄는 별도의 장치가 마련될 것으로 보인다. 지금까지는 노트북 컴퓨터를 부팅한 뒤 화면에서 마이크를 끌 수 있었지만 앞으론 컴퓨터를 켜지 않고도 마이크만 끌 수 있는 버튼을 달게 한다는 것이다.

'데스크톱 도청'은 작년 8월 해외서 첫신고

지난해 8월 해외에서 노트북 컴퓨터는 아니지만 이와 구조가 거의 비슷한 데스크톱 컴퓨터를 이용한 도청이 발생했던 것으로 확인됐다

보안 전문가의 얘기가 언론에 전달되면서 간혹 과장되어 보도되는 경우가 있는데, 이번건은 이경태라는 분 스스로가 스스로 과장하여 보도를 하고 있군요. 문제의 본질을 흐뜨리고 있는 모습이 어이가 없습니다. 단말기가 Attacker에 의해 장악이 된 상태에서 마이크만 막는다고 무슨 소용이 있겠습니까? Attacker가 노리는 것이 음성일 뿐인가요? 그것말고도 빼 갈 수 있는 단말기상의 정보가 한두개가 아닌데 말이죠. 거듭 얘기를 하지만 문제의 본질은 "장악이 된 상태에서 어떻게 하면 음성 녹음을 막을 수 있으냐"가 아니고 "어떻게 하면 단말기 장악을 방지할 수 있느냐"하는 것입니다(여기에서 단말기란 PC, 노트북, 스마트폰등을 통틀어 명칭하는 것임).

관련 동영상이 떴군요.

http://etv.donga.com/view.php?idxno=201001070029065

"1.doc.exe" 로 프로그램을 만들면 폴더 옵션에서 "알려진 파일 형식의 파일 확정명 숨기기"를 on 해 놓았을 때 화면에서는 "1.doc"으로만 보이게 되죠.

확장자기 보인다 하더라도 "1.doc .exe"와 같이 중간에 space를 많이 넣어 놓으면

일반 zip 압축 프로그램 viewer에서도 exe라는 것이 오른쪽으로 밀려서 보이지 않을 수도 있구요.

악성 Screen Saver 파일(.scr)를 퍼뜨기 위해 사용되어진 예전의 기법이라고 보시면 됩니다.

역시나 zero day나 특이한 취약점을 이용한 것이 아니고, 완전 허접한 수준의 기법.

정리를 해서 "실행 파일(exe)의 이름을 일반 문서(doc)과 같이 속여서 보내는 기법이고, 이를 조심해야 한다"라고 하면 됩니다.

음성 녹음 프로그램 하나 만들어 놓고, 무슨 도청 운운하고 경제 애널리스트, 주식 투자 거론하면서

무슨 심각한 수준의 취약점이 발견된 비상 상태인 마냥 얘기하는 것은 그냥 어설픈 코미디입니다.